Bitwarden anlitade det tyska säkerhetsföretaget Cure 53 för att granska säkerheten för Bitwardens mjukvara och teknik som används av lösenordshanteringstjänsten.

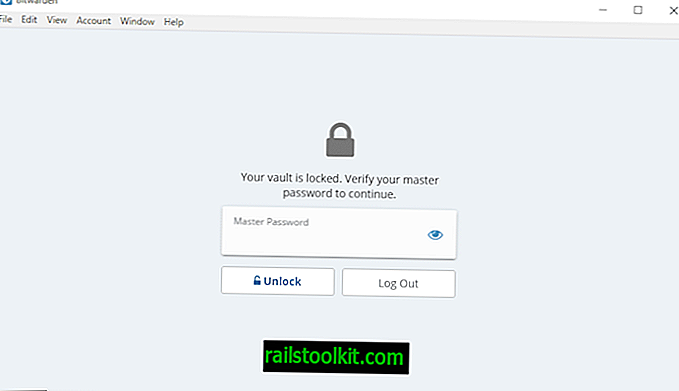

Bitwarden är ett populärt val när det gäller lösenordshanterare; det är öppen källkod, program finns tillgängliga för alla större stationära operativsystem, Android- och iOS-mobila plattformar, webben, som webbläsarutvidgningar och till och med kommandoraden.

Cure 53 anställdes för att "utföra penetrationstest av vitlåda, granskning av källkoder och en kryptografisk analys av Bitwardens ekosystem för applikationer och tillhörande kodbibliotek".

Bitwarden släppte ett PDF-dokument som belyser säkerhetsföretagets resultat under revisionen och företagets svar.

Forskningsbegreppet avslöjade flera sårbarheter och problem i Bitwarden. Bitwarden gjorde ändringar i programvaran för att omedelbart ta itu med pressande problem; företaget ändrade hur inloggnings-URI: er fungerar genom att begränsa tillåtna protokoll.

Företaget implementerade en vitlista som tillåter scheman https, ssh, http, ftp, sftp, irc och chrome endast vid tidpunkten och inte andra scheman som fil.

De fyra återstående sårbarheterna som forskningstermin hittades under skanningen krävde inte omedelbar åtgärd enligt Bitwardens analys av problemen.

Forskarna kritiserade applikationens regel om slappa huvudlösenord för att acceptera alla huvudlösenord under förutsättning att det är minst åtta tecken i längd. Bitwarden planerar att införa lösenordsstyrkekontroller och aviseringar i framtida versioner för att uppmuntra användare att välja huvudlösenord som är starkare och inte lätt bryts.

Två av frågorna kräver ett komprometterat system. Bitwarden ändrar inte krypteringsnycklar när en användare ändrar huvudlösenordet och en kompromitterad API-server skulle kunna användas för att stjäla krypteringsnycklar. Bitwarden kan ställas in individuellt på infrastruktur som ägs av den enskilda användaren eller företaget.

Den sista frågan upptäcktes i hanteringen av Bitwardens autofyllfunktion på webbplatser som använder inbäddade iframes. Autofyllfunktionen kontrollerar bara toppnivåadressen och inte webbadressen som används av inbäddade iframes. Skadliga aktörer kan därför använda inbäddade iframes på legitima webbplatser för att stjäla autofyllningsuppgifter.

Nu du : Vilket lösenordshanterare använder du, varför?