Rapporter började dyka upp på Internet om en kritisk säkerhetsproblem i den populära multimediaspelaren VLC Media Player.

Uppdatering : VideoLAN bekräftade att problemet inte var ett säkerhetsproblem i VLC Media Player. Ingenjörerna upptäckte att problemet orsakades av en äldre version av biblioteket från tredje part som heter libebml som ingick i äldre versioner av Ubuntu. Forskaren använde uppenbarligen den äldre versionen av Ubuntu. Slutet

Gizmodos Sam Rutherford föreslog att användare omedelbart avinstallerade VLC och tenoren för andra tekniska tidskrifter och webbplatser var identisk för det mesta. Sensationella rubriker och berättelser genererar massor av sidvisningar och klick, och det är troligtvis det främsta skälet till att webbplatser gillar att använda dem istället för att fokusera på rubriker och artiklar som inte är lika sensationella.

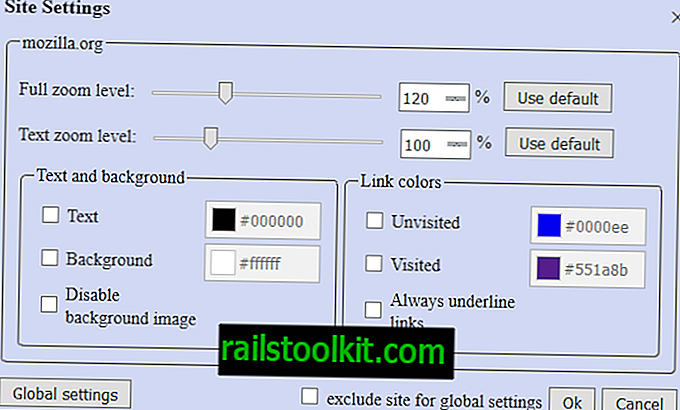

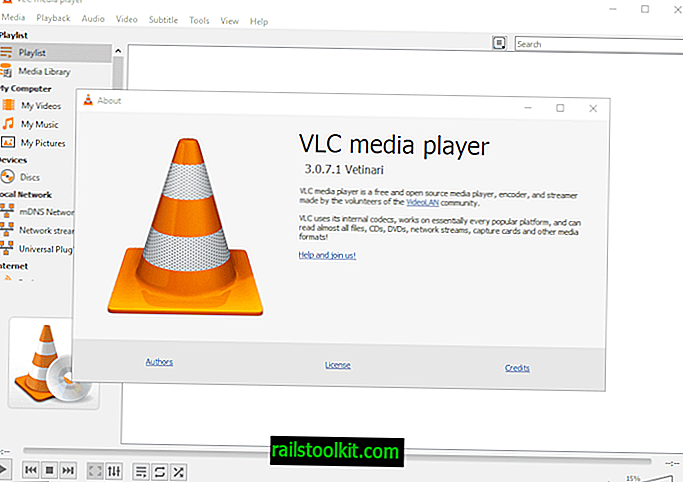

Buggrapporten, inlämnad under CVE-2019-13615, bedömer problemet som kritiskt och anger att det påverkar VLC Media Player 3.0.7.1 och tidigare versioner av mediaspelaren.

Alla stationära versioner av VLC Media Player, tillgängliga för Windows, Linux och Mac OS X, påverkas av problemet enligt beskrivningen. En angripare kan utföra kod på distans på drabbade enheter om sårbarheten utnyttjas framgångsrikt enligt felrapporten.

Beskrivningen av problemet är teknisk, men den ger värdefull information om sårbarheten ändå:

VideoLAN VLC mediaspelare 3.0.7.1 har en högbaserad buffert som är överläst i mkv :: demux_sys_t :: FreeUnused () i moduler / demux / mkv / demux.cpp när den kallas från mkv :: Öppna i moduler / demux / mkv / mkv.cpp.

Sårbarheten kan endast utnyttjas om användare öppnar specifikt förberedda filer med VLC Media Player. En exempelmediefil som använder mp4-formatet är bifogad till bugtspårlistan som verkar bekräfta detta.

VLC-ingenjörer har annorlunda svårigheter att återge problemet som lades in på den officiella bugspårningswebbplatsen för fyra veckor sedan.

Projektledare Jean-Baptiste Kempf publicerade igår att han inte kunde återge felet eftersom det inte kraschade VLC alls. Andra, t.ex. Rafael Rivera, kunde inte återge problemet på flera VLC Media Player-byggnader.

VideoLAN gick till Twitter för att skämma rapporteringsorganisationerna MITER och CVE.

Hej @MITREcorp och @CVEnew, det faktum att du ALDRIG kontaktar oss för VLC-sårbarheter i flera år innan publiceringen är verkligen inte coolt; men åtminstone kan du kontrollera din information eller kontrollera dig själv innan du skickar 9.8 CVSS-sårbarhet offentligt ...

Åh, btw, detta är inte en VLC-sårbarhet ...

Organisationerna informerade inte VideoLAN om sårbarheten i avancerad enligt VideoLANs inlägg på Twitter.

Vad VLC Media Player-användare kan göra

Problemen som ingenjörer och forskare har för att replikera frågan gör det till den förbryllande affären för användare av mediaspelaren. Är VLC Media Player säkert att använda under tiden eftersom problemet inte är så allvarligt som ursprungligen antyds eller inte alls är en sårbarhet?

Det kan ta ett tag innan saker blir ordnade. Användare kan använda en annan mediaspelare under tiden eller lita på VideoLANs bedömning av problemet. Det är alltid en bra idé att vara försiktig när det gäller exekvering av filer på system, särskilt när de kommer från Internet och där från källor som inte kan lita på 100%.

Nu du : Vad är din uppgift om hela frågan? (via Deskmodder)