Säkerhetsföretaget AVG, välkänt för sina gratis och kommersiella säkerhetsprodukter som erbjuder ett brett utbud av säkerhetsrelaterade skyddsåtgärder och tjänster, har nyligen utsatts för miljontals Chrome-användare genom att bryta Chrome-säkerheten på ett grundläggande sätt i en av sina tillägg för webben webbläsare.

AVG, som många andra säkerhetsföretag som erbjuder gratisprodukter, använder olika intäktsstrategier för att tjäna intäkter från sina gratiserbjudanden.

En del av ekvationen är att få kunder att uppgradera till betalda versioner av AVG och för ett tag, det var det enda sättet saker fungerade för företag som AVG.

Gratisversionen fungerar bra på egen hand men används för att marknadsföra den betalda versionen som erbjuder avancerade funktioner som anti-spam eller en förbättrad brandvägg på toppen av det.

Säkerhetsföretag började lägga till andra intäktsströmmar till sina gratiserbjudanden, och en av de mest framstående under senare tid involverade skapandet av webbläsarutvidgningar och manipulering av webbläsarens standardsökmotor, hemsida och ny flikssida som följer med den .

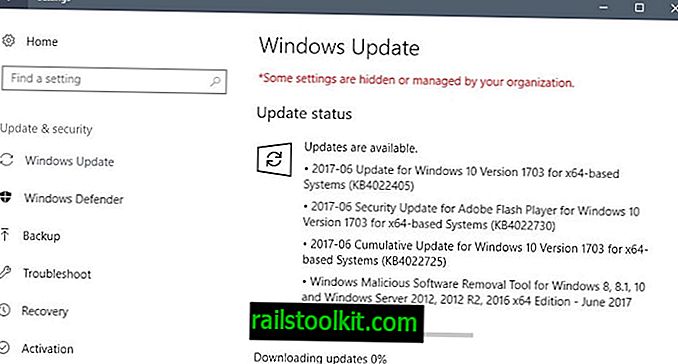

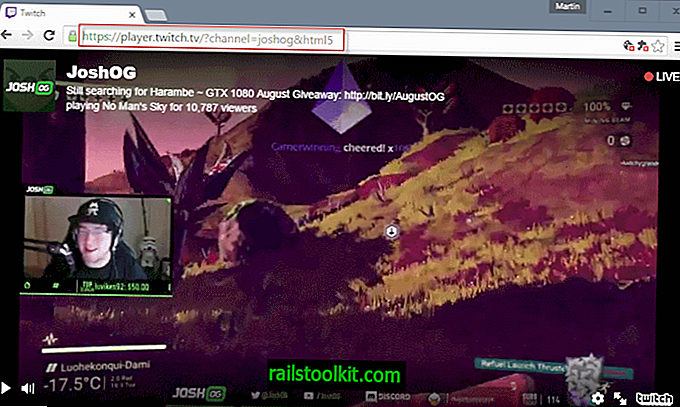

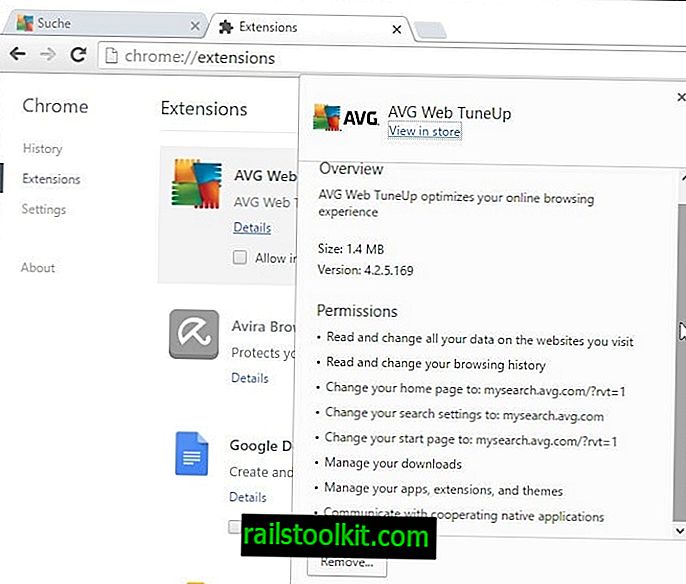

Kunder som installerar AVG-programvara på sin dator får i slutändan en snabb fråga om att skydda sina webbläsare. Ett klick på ok i gränssnittet installerar AVG Web TuneUp i kompatibla webbläsare med minimal användarinteraktion.

Tillägget har mer än 8 miljoner användare enligt Chrome Web Store (enligt Googles egen statistik nästan nio miljoner).

Om du gör det ändras hemsidan, den nya tabbsidan och standardsökleverantören i webbläsaren Chrome och Firefox om den är installerad på systemet.

Tillägget som installeras begär åtta behörigheter inklusive behörighet att "läsa och ändra all data på alla webbplatser", "många nedladdningar", "kommunicera med samarbetande infödda applikationer", "hantera appar, tillägg och teman" och ändra hemsida, sökinställningar och startsida till en anpassad AVG-söksida.

Chrome märker ändringarna och uppmanar användare att erbjuda att återställa inställningarna till sina tidigare värden om ändringarna som gjorts av tillägget inte var avsedda.

Ganska många problem uppstår genom att installera tillägget, till exempel att det ändrar startinställningen för att "öppna en specifik sida" och ignorerar användarens val (till exempel för att fortsätta den senaste sessionen).

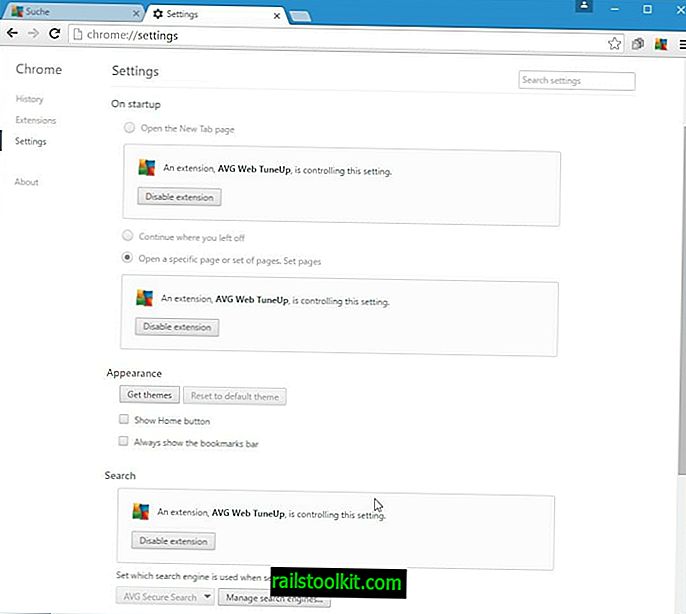

Om det inte är tillräckligt dåligt är det ganska svårt att ändra ändrade inställningar utan att inaktivera tillägget. Om du kontrollerar Chrome-inställningarna efter installation och aktivering av AVG Web TuneUp, kommer du att märka att du inte kan ändra hemsida, startparametrar eller sökleverantörer längre.

Det främsta skälet till att dessa ändringar görs är pengar, inte användarsäkerhet. AVG tjänar när användare gör sökningar och klickar på annonser på den anpassade sökmotorn de har skapat.

Om du lägger till detta som företaget nyligen meddelade i en uppdatering om sekretesspolicy att det kommer att samla in och sälja - icke identifierbar - användardata till tredje parter, hamnar du med en läskig produkt på egen hand.

Säkerhetsproblem

En Google-anställd lämnade in en felrapport den 15 december om att AVG Web TuneUp inaktiverade webbsäkerhet för nio miljoner Chrome-användare. I ett brev till AVG skrev han:

Jag ber om ursäkt för min hårda ton, men jag är verkligen inte nöjd med att det här skräpet har installerats för Chrome-användare. Tillägget är så dåligt trasigt att jag inte är säker på om jag ska rapportera det till dig som en sårbarhet eller att be teamet om utökat missbruk undersöka om det är en PuP.

Min oro är dock att din säkerhetsprogramvara inaktiverar webbsäkerhet för 9 miljoner Chrome-användare, tydligen så att du kan kapa sökinställningar och den nya flikssidan.

Det finns flera uppenbara attacker möjliga, till exempel, här är en triviell universell xss i "navigera" API som kan tillåta alla webbplatser att köra skript i samband med någon annan domän. Attacker.com kan till exempel läsa e-post från mail.google.com eller corp.avg.com eller vad som helst annat.

I grund och botten utsätter AVG Chrome-användare genom sin förlängning som förmodligen borde göra webbläsning säkrare för Chrome-användare.

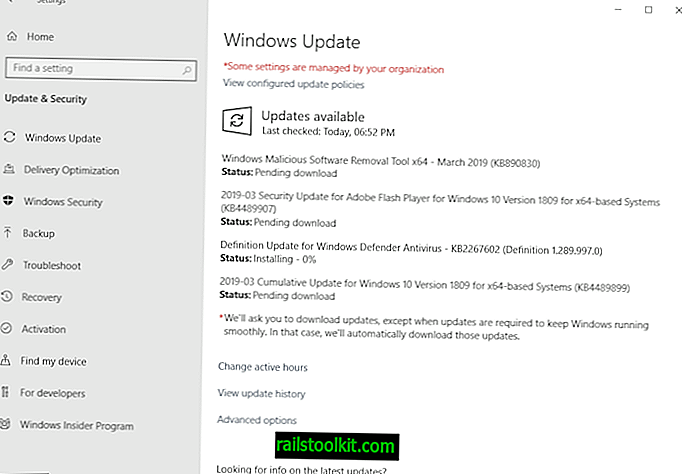

AVG svarade med en fix flera dagar senare men det avvisades eftersom det inte löste problemet helt. Företaget försökte begränsa exponeringen genom att bara acceptera förfrågningar om ursprunget matchar avg.com.

Problemet med fixen var att AVG endast verifierade om avg.com ingick i det ursprung som angriparna kunde utnyttja med hjälp av underdomäner som inkluderade strängen, t.ex. avg.com.www.example.com.

Googles svar klargjorde att det fanns fler på spel.

Din föreslagna kod kräver inte ett säkert ursprung, det innebär att det tillåter // eller // -protokoll när du kontrollerar värdnamnet. På grund av detta kan en nätverksman i mitten omdirigera en användare till //attack.avg.com, och tillhandahålla javascript som öppnar en flik för ett säkert https-ursprung och sedan injicerar kod i den. Detta innebär att en man i mitten kan attackera säkra https-webbplatser som GMail, Banking och så vidare.

För att vara helt tydlig: detta innebär att AVG-användare har SSL inaktiverade.

AVG: s andra uppdateringsförsök den 21 december accepterades av Google, men Google inaktiverade för närvarande inlineinstallationer eftersom eventuella policyöverträdelser undersöktes.

Stängande ord

AVG utsatte miljoner Chrome-användare i riskzonen och lyckades inte leverera en korrekt korrigering första gången som inte löste problemet. Det är ganska problematiskt för ett företag som försöker skydda användare från hot på Internet och lokalt.

Det skulle vara intressant att se hur gynnsamt eller inte, alla säkerhetsprogramtillägg är installerade tillsammans med antivirusprogram. Jag skulle inte bli förvånad om resultaten kom tillbaka att de gör mer skada än användarna använder.

Nu du : Vilken antiviruslösning använder du?